viernes, 18 de mayo de 2012

miércoles, 16 de mayo de 2012

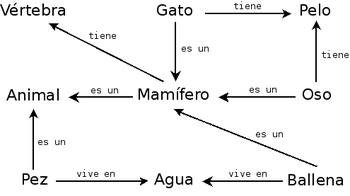

Red

semántica

Una red

semántica o esquema de representación en Red es una

forma de representación de conocimiento lingüístico en la que los conceptos y

sus interrelaciones se representan mediante un grafo. En caso de que no

existan ciclos, estas redes pueden ser visualizadas como árboles. Las redes semánticas son usadas,

entre otras cosas, para representar mapas

conceptuales y mentales.ejemplo

Definición

Existen

diversos tipos de relaciones semánticas como la hiponimia, hiperonimia,

la meronimia,

etc. Dado un conjunto de conceptos, elementos semánticos o términos

relacionados semánticamente mediante alguna relación semántica, una red

semántica representa estas relaciones en forma de grafo.

Historia

Los

responsables de los primeros esquemas de representación formalizados fueron

Quillian (1968) y Shapiro & Woddmansee (1971). Los esquemas de redes

semánticas tienen una fundamentación psicológica muy sólida, por lo que se han

realizado numerosos esfuerzos por llevar a cabo implementaciones importantes

basadas en ellas.

Los

elementos básicos que encontramos en todos los esquemas de redes son:

1.

Estructuras de datos en

nodos, que representan conceptos, unidas por arcos que representan las

relaciones entre los conceptos.

2.

Un conjunto de

procedimientos de inferencia que operan sobre las estructuras de datos.

§

En informática,

un nodo es un «punto de intersección o

unión de varios elementos que confluyen en el mismo lugar». Por ejemplo: en una

red de ordenadores cada una de las máquinas es un nodo, y si la red es

Internet, cada servidor constituye también un nodo.

§ MindManager

§ MindManager,

llamado MindMan, hasta la versión 3.5, es un programa comercial de mapas

mentales (mind map por su descripción en

inglés) desarrollado por Mindjet Corporation. Los mapas mentales creados en

MindManager se basan en el método de mapeo de la mente por Tony Buzan.

La última versión, MindManager 8, está disponible solamente para Microsoft

Windows, aunque las versiones anteriores apoyadas Mac OS X y

los archivos creados en las versiones más recientes son compatibles con ambas

plataformas. En 2008 presentó Mindjet Connect, un servicio de colaboración en

línea con el almacenamiento centralizado, Instant Meeting, y las

características de comunicación. Connect es accesible con MindManager 8 en

Windows y Web a través de MindManager, basado en un cliente de Flash.

§ Las

características que se incluyen en el manual son para el soporte de gestión de tareas,

filtros, proceso abierto API,

y el apoyo de RSS. Los mapas pueden extraer datos de Microsoft Excel y Outlook,

y pueden ser exportados a Microsoft Word, PowerPoint, Visioy Project,

así como a páginas web HTML y como a documentos en formato PDF

miércoles, 9 de mayo de 2012

Las redes sociales

El concepto red

social en

el ámbito de internet: son páginas que permiten a las personas conectar con sus

amigos, incluso realizar nuevas amistades, a fin de compartir contenidos,

interactuar, crear comunidades sobre intereses similares: trabajo, lecturas,

juegos, amistad, relaciones interpersonales. Las redes sociales en Internet han

ganado su lugar de una manera vertiginosa, convirtiéndose en promisorios

negocios para empresas, artistas, marcas, profesionales independientes y, sobre

todo, en lugares para encuentros humanos.

Facebook,

Tuenti, Twitter, Myspace… son solamente algunas de las redes

sociales que existen actualmente. Cada vez son más los usuarios que dedican un

porcentaje de su tiempo libre en la red para informar sobre sus actividades o

los lugares que visitan, dar a conocer sus pensamientos o compartir fotos. ¿Te

gustaría saber quién inventó las

redes sociales?

La primera red

social surgió en

1997. Su nombre era Six Degrees -sixdegrees.com- y fue desarrollada

por la empresa Macroview.

Ofrecía la posibilidad de generar perfiles de usuarios y listas de amigos.

Poco a poco, las redes sociales comenzaron a darse a conocer con la

aparición en 2003 de Hi5, Myspace,

Friendster o Tribe. Éstas contarían con nuevas aplicaciones que

facilitarían la interacción entre las personas registradas en una red social.

Google, por su lado, no tardó en lanzar su propia red social. En enero de 2004 publicó Orkut, apoyando un experimento que uno de sus empleados

realizaba en su tiempo libre. En el mismo año nace Facebook,

una de las redes sociales más exitosas en Internet, que permitiría establecer

lazos con viejos amigos y compañeros de trabajo, además de ofrecer una

infinidad de juegos para entretener al usuario. En 2005 ingresan Yahoo 360º y

otros.

En 2006 se creó otro de los grandes, Twitter,

en la que en pocas palabras se expresan ideas, se intercambian experiencias

profesionales o se retransmite lo que se está haciendo en tiempo real.

Las redes sociales dentro del

ambito educativo

Tanto para los profesores como para los alumnos es mucho más

rápido y cómodo, que los apuntes, tareas, evaluaciones, notas, avisos... estén

colgados en la red. Los alumnos y profesores crean sus propios perfiles, se

comunican entre ellos personalmente o con todo el grupo, ya sea en foros o blogs, y esa comunicación es de amigos, y sobre todo que es el

fin para el que se crean estas redes sociales, es educativa ya que es donde se

imparte la materiajunto con las

clases presenciales.

En nuestra universidad, estamos utilizando una red

social creada solo para estudiantes de la misma. Se trata de una plataforma en

donde tanto alumnos como profesores tenemos nuestro perfil, y nos podemos

comunicar , ya sea a través de foros, correo, tareas que nos mandan,

evaluaciones, avisos, notas…

Ventajas de

las redes sociales

§

Excelentes para propiciar

contactos afectivos nuevos como: búsqueda de pareja, amistad o compartir

intereses sin fines de lucro.

§

Compartir momentos especiales con las personas cercanas a nuestras

vidas.

viernes, 4 de mayo de 2012

PRINCIPIOS

FUNDAMENTALES EN EL USO DEL CORREO ELECTRONICO

1.

Sólo se podrá enviar y recibir correo cuyo contenido este estrictamente relacionado con

las tareas propias del puesto de trabajo.

2.

Se prohíbe suscribirse a cualquier publicación o foro de Internet utilizando

el correo oficial de una empresa.

3.

No se debe usar lenguaje ofensivo o no apropiado, que viole el derecho

o el desprestigio de otros.

4.

No se debe usar el correo electrónico para realizar amenazas contra

personas o instituciones.

5.

Es recomendable que el texto del mensaje sea claro y conciso.

6.

Se recomienda que el usuario sea profesional y cauteloso con la

información recibida y enviada.

7.

Incluya su identificación

8.

No se permite el uso correo electrónico para propagar virus, gusanos,

caballos de troya o cualquier otro programa que impida el correcto

funcionamiento de los sistemas informáticos.

9.

El contenido y el mantenimiento del buzón electrónico es

responsabilidad del usuario. Cada usuario deberá:

a) Controlar su correo electrónico diariamente.

b) Borrar inmediatamente los mensajes no deseados.

c) Mantener al mínimo el número de mensajes que

quedan en el buzón electrónico.

d) e) Nunca suponer que la

correspondencia puede ser leída únicamente por el usuario; otros pueden lograr

acceder y leer su correo. Nunca envíe o guarde nada que no quiera hacer

público.

Además, se suele dar la opción de incluir archivos adjuntos

al mensaje. Esto permite traspasar datos informáticos de cualquier tipo

mediante el correo electrónico.

· Principio de Accesibilidad. El sujeto de un registro

electrónico tiene el derecho de acceder al registro y a exigir la exactitud del

mismo con relación a su precisión, integridad y relevancia.

· Principio de Privacidad y Disposición de la Información. Todas

las personas poseen el derecho fundamental a la privacidad y, en consecuencia,

a ser informadas

·Principio de Transparencia. La recolección, almacenamiento,

acceso, uso, comunicación, manipulación y disposición de información personal

· Principio de Seguridad. Todas las personas tienen el derecho a

que la información que ha sido legítimamente recolectada sobre sí, sea

debidamente protegida

· Principio de Garantía. El derecho fundamental sobre el control

de la recolección, el almacenamiento, acceso, uso, manipulación, comunicación y

disposición de la información personal

· Principio de la alternativa menos invasora. Cualquier acción

legítima que deba interferir con los derechos del individuo a su privacidad o

al control sobre la información relativa

· Principio de Responsabilidad. Cualquier interferencia con los

derechos de privacidad de un individuo o del derecho de tener control sobre la

información relativa a su persona,

VALORES

QUE SE DESAROLLAN EN UNA COMUNICACIÓN EPISTOLAR ELECTRONICA

En primer lugar, el mensaje ha de ser positivo.

En segundo lugar, el mensaje ha de ser relevante. La

comunicación no es sobre todo lo que yo digo, sino lo que el otro entiende. Y

los procesos de difusión de ideas se producen en un mundo saturado de información

En tercer lugar, el mensaje ha de ser claro. La

claridad es necesaria siempre, pero de modo particular cuando se trata de

difundir cuestiones complejas. Es una cualidad relevante

Credibilidad. Para que un destinatario acepte

un mensaje, la persona o la organización que lo propone han de ser creíble. La

credibilidad se merece cuando se dice la verdad y se actúa con integridad.

Se requiere empatía.

Se requiere cortesía.

Seguridad

jueves, 3 de mayo de 2012

Cuando un sitio web es confiable ?

Cuando una pagina tieneHTTPS la S es sinónimo de SSL "securyty socket

layer" significa que tiene conexion segura del servidor a tu

computadora. osea en pocas palabras eres tu nada mas con la pagina web

con SSL. y ni un hacker ni nada pueden ver que esa pagina. por el

cifrado que tiene el sistema SSL. de 128kb a 4megas, en numeros, el

hacker tendría que adivinar cada byte de el certificado solo para ver

que comunicación tienes con el servidor o la pagina, o robarte datos. y

eso es algo complicado para un hacker. o el famoso phishing.

Y te pide instalar su certificado de autenticidad. o seguridad

CÓMO SABER SI UN SITIO WEB ES CONFIABLE

ALGUNOS CONSEJOS QUE PUEDEN SER ÚTILES

O -ELEGIR UN PORTAL ACREDITADO (UNIVERSIDADES, INSTITUTOS, ORGANISMOS GUBERNAMENTALES, ETC.)

O -LOS AUTORES EXPONEN SU IDENTIDAD (NOMBRE, DIRECCIÓN POSTAL, CORREO ELECTRÓNICO, TELÉFONO,ETC)

Un sitio web podría no ser de confianza si se dan las siguientes circunstancias

Ha conocido el sitio por medio de un mensaje de correo electrónico enviado por una persona desconocida. • El sitio ofrece contenido censurable, como pornografía o artículos ilegales.

• El sitio incluye ofertas sospechosamente buenas, lo que indica un posible engaño o la venta de productos ilegales o de piratería.

• Ha sido atraído al sitio mediante una estrategia de artículos gancho, en la que el producto o servicio no era el que esperaba.

• Se le solicita un número de tarjeta de crédito como medio de comprobación de identidad o para obtener información personal que no parece necesaria. • Se le pide que proporcione un número de tarjeta de crédito sin ninguna prueba de que la transacción sea segura.

| Como se puede saber si una página es segura? Existen dos opciones para saber si una página es segura o no. 1) Las páginas seguras muestran los siguientes iconos en la parte inferior de la pantalla:

|

||

| 2)Si no se muestran ningùn icono, puede comprobarse si existe un certificado de seguridad para dicha pagina. |

Suscribirse a:

Comentarios (Atom)